Веб адрес содержит неподдерживаемый протокол, Руководство пользователя по TIBCO Spotfire® Business Author и TIBCO Spotfire® Consumer

Более подробно об этом я писал в статье: Сброс настроек сети в Windows Response Headers, или заголовки ответа, используются для того, чтобы уточнить ответ, и никак не влияют на содержимое тела. Его структура равна структуре HTTP-запроса: стартовая строка, заголовки и тело.

По состоянию на август года, всего в зоне.

RU насчитывается 5,5 млн сайтов, в зоне. РФ — тыс. HTTPS-протокол призван защитить данные пользователей от перехвата. Согласно обещаниям Google , ссылки на ресурсы, которые всё еще не перешли на HTTPS, с начала года будут отображаться в результатах поиска с предупреждением об их небезопасности.

С похожей инициативой выступила и компания Mozilla , выпускающая браузер Firefox. SSL-сертификаты — уникальная цифровая подпись сайта, необходимая для организации защищенного соединения между браузером интернет -пользователя и сервером. SSL-сертификаты выпускаются на разные сроки. В зоне. В составе группы действовали специалисты Mozilla , Google , CloudFlare, представители университета Мичигана, иллинойсского университета в Урбан-Шампейне, калифорнийского университета в Беркли и Международного института информатики [6].

Эксперты подозревали о влиянии инструментов защиты на защищенные соединения, в результате чего зашифрованный трафик подвергается риску и безопасность ослабевает.

Они оказались правы в своих подозрениях. Исследователи проанализировали подтверждения сессий связи handshakes , связанных с браузерами , антивирусными продуктами и вредоносными программами, и на основе этого создали эвристические методы контроля перехвата и вмешательства в HTTPS, определения субъекта перехвата трафика. Из этого списка только технологии Blue Coat, по мнению исследователей, обращались с TLS-соединениями корректно.

Остальные продукты получили балла по пятибалльной шкале из-за уязвимостей и потенциальных MitM-атак.

Подобное исследование также проводилось три года назад, и с тех пор практически ничего не изменилось. По мнению исследователей, администраторы либо не знают о проблеме, либо относятся к ней недостаточно серьезно.

С его помощью администраторы web-ресурсов могут предотвращать атаки «человек посередине», манипуляции с файлами cookie и т. Ресурс без поддержки HSTS открывается через HTTP, и у злоумышленников появляется возможность осуществить фишинговую атаку или атаку «человек посередине». Они делают это путем бездействия [7]. Безопасные веб-страницы HTTPS требуют от веб-браузеров наличия файла, именуемого цифровым сертификатом, который необходим, помимо прочего, чтобы убедиться, что пользователь именно там, на том сайте, на котором он думает, что он там.

Это необходимо потому, что конструкция Интернета делает возможным жульническую подмену имен сайтов. То есть, пользователь заходит на somebankingsite. Один из способов защиты против этого — файл цифрового сертификата.

Так же, как почтовый штемпель показывает — где и когда письмо было отправлено по почте, файл сертификата должен доказать идентичность сайта. Для использования защищенного веб-сайта HTTPS, необходимо вначале получить файл сертификата у любой из компаний в бизнесе по их продаже.

Эти компании называют Центрами Сертификации Certificate Authorities. Они берут на себя хлопоты по проверке идентичности субъекта, делающего запрос.

Технари упоминают файл сертификата, как «сертификат» или, чаще всего, просто «cert». Google называет его «сертификат безопасности». Чтобы подтвердить свою идентичность, сайты, использующие SSL -сертификаты, предоставляют сертификаты безопасности для Chrome , например.

Любой желающий может создать веб-сайт, притворяющийся другим сайтом, но только реальный сайт имеет действительный сертификат безопасности для конкретного URL. Недействительные сертификаты могут означать: кто-то пытается манипулировать подключением к сайту.

Звучит обнадеживающе - для технически неподкованных пользователей, но, система имеет уязвимости, граничащие с мошенничеством.

Одна из самых больших уязвимостей в системе в том, что любой Центр Сертификации CA может поручиться за любой веб-сайт. При этом, существуют сотни Центров Сертификации, у каждого имеются субподрядчики, которые также могут выдавать сертификаты. Помимо этого, никто не знает эти компании.

Почтамт Гонконга, например, является доверенным Центром Сертификации. Кто будет доверять веб-узлу, идентичность которого удостоверена почтамтом Гонконга? Браузеры в пользовательских системах доверяют. Компании-вендоры веб-браузеров, не создавали эту уязвимую систему, но они способствуют ей, скрывая происходящее от пользователей. Нет сомнения, что Microsoft , Apple , Google и Mozilla будет указывать на то, что имя поручающегося Certificate Authority легко доступно.

Технически, это так. Реально это не так, по крайней мере, не для не-технарей, которые нуждаются в этом больше всего.

Чтобы увидеть имя Certificate Authority, потребуется совершить несколько манипуляций, а маршрут передвижения никто никогда не объясняет новичкам. И эти манипуляции отличны для каждого браузера. Рассмотрим действия на платформе Windows. Существует несколько путей по раскрытию имени CA. В Firefox 36 и выше , необходимо нажать на замок, слева от адреса сайта в адресной строке.

Во всплывающем окне появится «Подтверждено» и имя Центра Сертификации. В Chrome 41 название компании темно-зеленое в светло-зеленом прямоугольнике.

Нужно нажать на название компании или на замок рядом с адресом, затем на слово «Соединения». Это не сразу понятно, в появившемся окне есть две вкладки — одна для Разрешений, другая для Соединений.

По какой-то причине, визуальный дизайн этих вкладок полностью отличается от вкладок браузера прямо над ними. На вкладке Соединения видно название Центра Сертификации. В Internet Explorer 11 надо щелкнуть на замке с правой стороны адресной строки.

В появившемся окне видно информацию об идентификации веб-сайта. Внизу окна щелкнуть Просмотр сертификатов и видно подробную информацию о Центре Сертификации, кому он выдан и сроках действия. В Opera 27 требуется нажать на название компании, отображаемое зеленым цветом рядом с черным названием сайта, или на замок слева от адреса.

Затем, нажать на слово «Подробнее». Название Центра Сертификации показывается, но он не идентифицирован, как таковой. Браузер Vivaldi technical preview 2 предлагает секретный намек. Если навести курсор мыши на название компании, отображаемое зеленым цветом, слева от имени сайта, всплывающее окно покажет «информацию о сайте». После нажатия, цвет фона меняется со светло-зеленого до темно-зеленого. Нажатие на название компании вызовет окно, которое выглядит так же, как в Chrome — с вкладками Разрешения и Соединения.

В Safari на OS X необходимо нажать на маленький зеленый замок слева от названия компании. Два браузера iOS 8 работают как Джекил и Хайд. Chrome не показывает название компании, только адрес. Safari , напротив, показывает только название компании и скрывает URL.

Хуже всего в Safari на iOS 8 то, что независимо от того, где ни щелкай, ни нажимай или наводи, он не выдаст название Центра Сертификации для безопасных веб-сайтов. Он не показывает даже полные URL-адреса. Chrome на Android также не в состоянии идентифицировать поручительства Центра Сертификации для защищенного веб-сайта. Странное совпадение, что в наиболее популярных браузерах на iOS и Android отсутствует важная функция безопасности. В скриншотах выше заметно, что Центр Сертификации никогда не идентифицируется как таковой.

Разработчики интерфейса решили, что все на планете уже знакомы с системой. В Windows , Firefox , Chrome и Vivaldi используется слово «подтверждено», Internet Explorer браузер использует «определил веб-сайт как», а Opera просто показывает имя. Довольно просто. Но даже это объяснение не определяет Certificate Authority как Certificate Authority Центр Сертификации , что делает ситуацию гораздо сложнее для не-технарей. Добавляет путаницы название Центров Сертификации.

Отчасти это происходит из файла сертификата, имеющего несколько встроенных имен для каждого Центра Сертификации. Chrome отображает «общее название», а Firefox выводит «Название организации». Ни один из браузеров не показывает название «Организационной единицы», которое, в данном случае, «Symantec Trust Network».

Несколько имен возникают из-за использования субподрядчиков технари используют другой термин, но он лучше представляет концепцию Центров Сертификации. Эти субподрядчики, в свою очередь, могут иметь собственных субподрядчиков.

На самом деле, один корневой CA никогда не ручается за индивидуальный сайт, это делает субподрядчик самого низкого уровня.

Так, какое название должен показывать браузер? То, которое у субподрядчика самого низкого уровня, промежуточного субподрядчика или Центра Сертификации высокого уровня? В примерах с Bank Of America, браузеры сообщали, что VeriSign подтверждающая этот веб-сайт, получила название либо от CA-субподрядчика среднего уровня, или от оригинального CA известного среди технарей, как корневой центр сертификации.

В случае с Bank of America, технари знают, что Symantec купила VeriSign, так что эти два названия, по сути, одно и то же. Но действительно ли Bank of America использует VeriSign?

Как узнать? Единственный способ - если родственник работает в этом банке. При этом вполне понятно, как работал Superfish. Superfish размещает себя между жертвой и остальным миром.

Когда клиенты Lenovo думали, что у них установлено безопасное соединение с somebankingsite. У них было безопасное соединение с программным обеспечением Superfish на их ПК с Windows 8.

Кроме того, банк тоже обманули, заставляя думать, что он общается непосредственно с клиентом. На самом деле, банк также общался с Superfish. Это классическая атака посредника, атака «человек посередине», MitM-атака [8].

В старые времена, только плохие парни и шпионы проводили атаки посредника. Теперь рекламные компании делают это. Классическая атака "человека посередине" использовала незащищенное соединение HTTP между веб-браузером и мошенником. С тех времен многие вещи изменились. Superfish может скрыть свое присутствие представлением веб-браузеру файла сертификата - не настоящего файла-сертификата, а того, который Superfish создает "на лету".

Другая часть атаки заставляет веб-браузеры доверять сертификатам от Superfish.

Нормальные компьютеры так не делают. Долгие месяцы клиенты Lenovo не замечали, что Superfish ручается за каждый защищенный веб-сайт в мире. Запустив её и пройдя проверку нужно перезапустить ПК. Может помочь очистка памяти браузера. Для этого необходимо открыть графу «Настройки». В ней клацнуть по разделу «Безопасность и конфиденциальность» и очистить память поисковика. Возможной причиной блокировки может стать антивирусная программа. Нужно открыть антивирусную программу, найти на главном экране графу «Защита».

Открыв её, нажать на клавишу «Отключить защиту». В случае если, вышеперечисленные методы, не принесли результата, то можно сделать сброс настроек браузера. Это делается следующим образом:. Не верно, настроенные протоколы, являются причиной блокировки платформы eruz. Способы решения, возникшей проблемы, перечисленные выше, могут помочь восстановить работу платформы. Оценка статьи: 14 оценок, среднее: 1,50 из 5 Загрузка Ваш адрес email не будет опубликован.

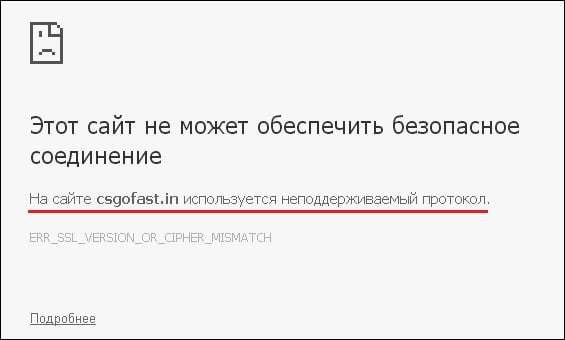

Отправляя сообщение, Вы разрешаете сбор и обработку персональных данных. Политика конфиденциальности. Ваш браузер пока не поддерживается. Используйте рекомендуемый браузер или узнайте подробности здесь. Нет поддержки российских криптоалгоритмов при использовании TLS,как исправить. Как привязать электронный дневник к Сферуму. Главная Все о ПК. Не может обеспечить безопасное соединение. Содержание 1 «На сайте используется неподдерживаемый протокол, что это за надпись?

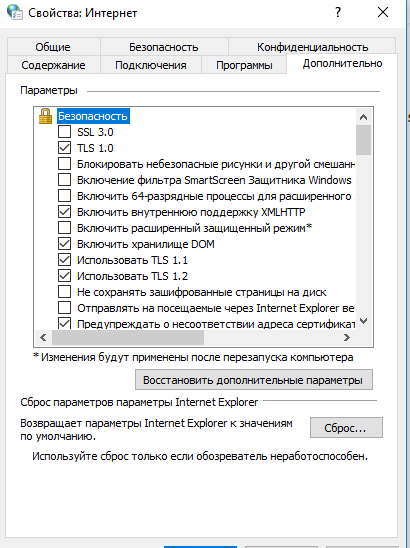

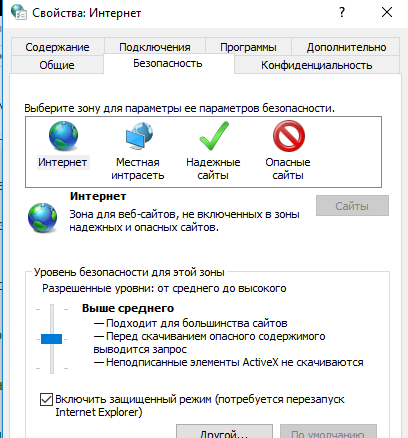

TLS 1. Очистить SSL. Командная строка. Адресная строка. Файлы Cookie. Отключаем защиту Антивируса. Сброс настроек браузера. Что еще почитать Unsupported partition table в Windows Loader как исправить? Battlefield 5 код ошибки Оставить комментарий Отменить ответ Ваш адрес email не будет опубликован.