Как защитить флешку от вирусов autorun, Как защитить флешку от вирусов

А если не отключен? Продолжаем дальнейшее исследование и компьютерной безопасности и у нас на подходе следующая утилита, под названием Ninja Pendisk. Если вы думали, что на этом все, то вы ошиблись, есть еще прикольная программа для защиты флешки под названием Panda USB Vaccine. Делаем скриншот на компьютере.

Но есть возможность оставить носитель на родной файловой системе FAT32 и, более того, — использовать для защиты ее специфику. Задача опять же та же — запретить вирусу создавать на флешке файл autorun.

INF, выставив ему атрибуты «Read only» и «Hidden». Так мы препятствовали созданию файла с тем же именем. Сейчас это, понятно, не вариант.

Зато есть чуть модифицированный трик, который большинство малвари обходить пока не научилось. Объясняю идею. Если каталог не пустой, удалить его можно, лишь расправившись со всем содержимым. Это очень просто, — но только не в случае, когда в каталоге есть файлы с некорректными для FAT32 именами!

INF и в нем файл «zhengbo. И знаешь: большинство малвари остается не у дел. Напомню, что UNC — это формат для записи пути к файлу, расположенному на удаленном компьютере. Такой способ доступа к файлам можно использовать и для локальной машины, — только тогда вместо server нужно подставлять «? Фишка в том, что при использовании UNC-путей и стандартных консольных команд можно создавать файлы даже с запрещенными файловой системой именами.

Создадим несложный BAT-файл со следующим содержанием:. INF — обычным способом ее уже не удалить, а значит, малварь не сможет создать файл autorun. Недостатков хватает и у этого способа. Другой вопрос, что такой малвари пока, опять же, немного.

И раз мы заговорили о создании BAT-файла, то накидаем универсальный скриптик, который, помимо всего прочего, будет:. Одно дело — разобраться со своей собственной флешкой, и совсем другое — не подцепить заразу с чужих. Для того чтобы малварь не перекочевала на твой комп, продолжив свое победоносное шествие, необходимо, во-первых, грамотно отключить автозагрузку, и, во-вторых, взять на вооружение пару полезных утилит.

Начнем с первого. Казалось бы: что может быть проще, чем отключение автозапуска? Но на деле все не так прозрачно! Даже если поставить запрет через локальные политики Windows, в системе все равно остаются дырки, позволяющие заюзать малварь. Это легко проверить!

Сначала отключаем автозапуск через стандартные политики Windows и убеждаемся, что автозапуск вроде как не работает. А теперь проведем эксперимент, создав на флешке autorun. Во время монтирования девайса, действительно, ничего не запускается, но попробуем дважды щелкнуть по иконке носителя. Что мы видим?

Винда открывает калькулятор! Думаю, не надо объяснять, что вместо него т ам могло оказаться, что угодно. Вместо этого приведу подробную инструкцию, как правильно и окончательно отключить автозапуск системы:. Первым делом правим ключ реестра, который отвечает за запуск с CD. Переходим в ветку. Здесь создаем новый ключ NoDriveTypeAutoRun типа dword и задаем значение ff в шестнадцатеричной системе.

Для верности можно повторить те же действия в ветке. Так мы заставляем Windows думать, что autorun.

Не имея в распоряжении реестра, они использовали. INI-файлы для хранения своей конфигурации. Создав подобный параметр, мы говорим, чтобы система никогда не использовала значения из файла autorun. Таким образом, autorun. Используемый в значении параметра символ блокирует чтение файла. INI, если запрашиваемые данные не найдены в системном реестре, а SYS является псевдонимом для краткого обозначения раздела.

В разделе. В реестре Винды есть замечательный раздел MountPoints2 , который обновляется, как только в компьютер вставляется USB-носитель. Собственно, именно это и позволяет провернуть трюк, который я описал вначале. Бороться с подобным положением вещей можно. Сначала необходимо удалить все ключи MountPoints2 , которые ты сможешь найти поиском в реестре, после чего перегрузиться.

Далее находим. Не помешает и установить монитор реестра, который следил бы за появлением новых ключей MountPoints2 и блокировал к ним доступ. Только после этого можно быть уверенным, что автозапуск в системе работать не будет.

Кто бы мог подумать, что все так сложно? В поиске и сопротивлении малвари хорошими помощниками могут стать несколько утилит. Я не буду здесь приводить обычные антивирусы, которые, само собой, с этой напастью борются и во многих случаях — довольно успешно.

Вместо этого рассмотрим несколько небольших, но очень полезных утилит. AutoRunGuard autorun. Миниатюрная, но очень расширяемая тулза позволит настроить правила — что должно происходить, когда подключается флешка или CD. Можно, к примеру, в момент монтирования тут же запускать сканнер малвари. AutoRunGuard сама проверяет наличие autorun.

Flash Guard www. Эта утилита также следит за появлением в системе сменных накопителей. При обнаружении нового диска она предлагает, на выбор:.

USB Disk Security www. Увы, платная утилита для защиты флешек от малвари. По своему опыту могу сказать, что с вирусами она справляется на раз-два. В качестве бесплатной альтернативы можно привести Flash Disinfector. Установить ручками права доступа для одной флешки — легко.

Для двух-трех — тоже ничего сложного. Но если требуется вакцинировать сразу десяток, скажем, для всех сотрудников предприятия? Программа полностью бесплатная и не требует установки, ее принцип работы похож на описанный метод выше, так же создается свой файл autorun. Программа про сканирует ваши флешки и выведет их полный список, не защищенные флешки, будут красного цвета. Продолжаем дальнейшее исследование и компьютерной безопасности и у нас на подходе следующая утилита, под названием Ninja Pendisk.

Утилита, так же полностью бесплатная и не требует установки, из функционала она умеет. Как только вы запускаете утилиту, она автоматически защищает вашу флешку от вирусов. Скачать Ninja Pendisk можно по ссылке www. Как только вы ее вставите, у вас программа автоматом ее определит и произведет установку защиты, займет это порядка 3 секунд, и на выходе у вас секьюрная флеха. Так если вам не нужна программа для защиты флешки, то есть еще один метод без ее использования.

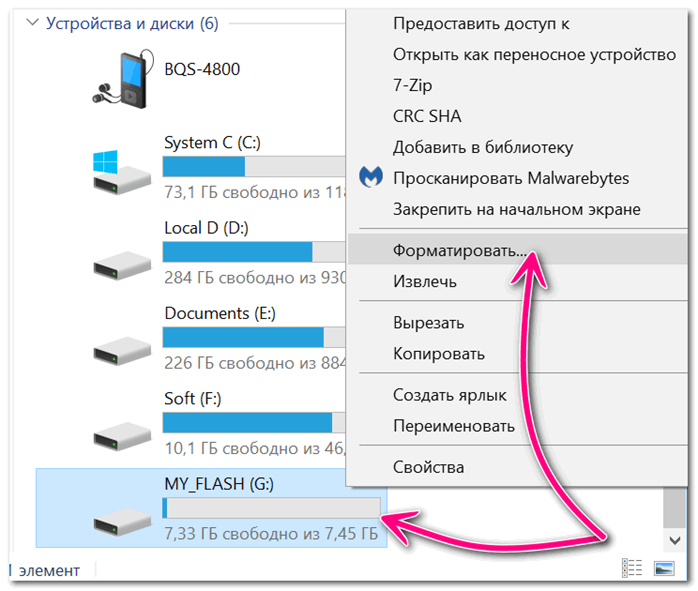

Смысл его в том, чтобы поставить нужные права на usb устройстве. У вас должна быть флешка отформатированная в файловую систему NTFS , она давно уже по умолчанию идет в Windows. Переходим на вкладку Вид и снимаем галку, если стоит конечно Использовать мастер общего доступа рекомендуется.

Все сохраняем. Теперь создайте на вашей флехе, папку Документы например. Щелкаем правым кликом по флешке и выбираем свойства. Переходим на вкладку Безопасность, удаляем там всех кроме группы все, после чего выбираем ее и жмем изменить. Вы попадете, в так называемый список доступа или по профессиональному ACL. Выставляем только галки. Теперь заходим в свойства папки, так же через правый клик, вкладка безопасность. Удаляем там, так же всех кроме группы Все, и ей ставим все галки.

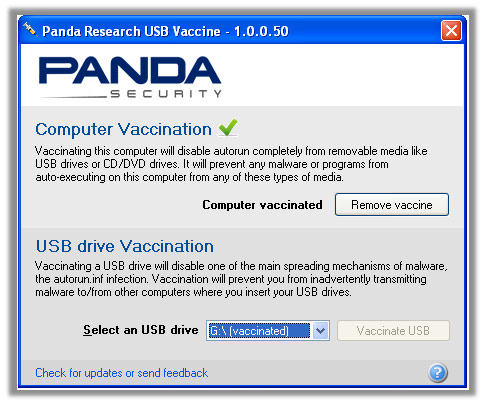

Теперь, все файлы храните в папке документы и ни один вирус не сможет записаться к вам в корень. При попытке что то записать, в корень флешки будет выскакивать вот такое окно с ошибкой. У вируса, просто не будет прав, и таким методом флешка защищена, от вирусов авто запуска по типу autorun. Вернуть все обратно, можно обычным форматированием. Если вы думали, что на этом все, то вы ошиблись, есть еще прикольная программа для защиты флешки под названием Panda USB Vaccine.

Принцип у нее тот же, что и предшественников, но есть и преимущества такие как отключение авто запуска flash в системе, хотя это можно и в ручную сделать, давайте скачаем ее, сделать это можно по ссылке research. Запускаем, вас будет приветствовать мастер установки.